1. Introduction

L’importance des pare-feu sous Ubuntu

Tout système connecté à Internet est exposé à des risques potentiels, y compris les accès non autorisés provenant de sources externes. Un pare-feu est essentiel pour protéger votre système contre ces menaces. Ubuntu est fourni avec un outil de pare-feu convivial appelé UFW (Uncomplicated Firewall), qui offre une sécurité robuste avec des opérations simples. Cet article explique les étapes nécessaires — de l’installation et la configuration d’UFW à la vérification de son statut et au dépannage des problèmes. Utilisez ce guide pour configurer facilement votre pare-feu et renforcer la sécurité de votre système Ubuntu, même si vous êtes débutant.

2. Outil de pare-feu Ubuntu : Qu’est‑ce que UFW ?

Vue d’ensemble et avantages de UFW

UFW, abréviation de « Uncomplicated Firewall », permet aux utilisateurs de configurer les paramètres du pare-feu avec des commandes simples. Il est conçu pour Ubuntu et les autres systèmes basés sur Debian, ce qui le rend facile à utiliser même pour ceux qui ne sont pas familiers avec la ligne de commande. Bien que les utilisateurs avancés puissent préférer le pare-feu traditionnel iptables pour des configurations détaillées, UFW simplifie le processus et permet une gestion efficace de la sécurité sans complexité.

Principaux avantages de UFW

- Commandes simples : Gérez les règles du pare-feu avec des commandes courtes et faciles à retenir — idéal pour les débutants.

- Valeurs par défaut sécurisées : Bloque le trafic entrant et autorise le trafic sortant par défaut, ce qui le rend immédiatement opérationnel.

- Configuration flexible : Créez des règles personnalisées pour des ports, des adresses IP ou des réseaux entiers.

3. Installation et configuration de UFW

Comment installer UFW

UFW est généralement pré‑installé sur Ubuntu. S’il n’est pas disponible sur votre système, installez‑le avec les commandes suivantes :

sudo apt update

sudo apt install ufw

Activer et désactiver UFW

Une fois UFW activé, tout le trafic entrant est bloqué par défaut, tandis que le trafic sortant est autorisé. Utilisez les commandes ci‑dessous pour activer ou désactiver UFW.

- Activer UFW :

sudo ufw enable

Exemple de sortie :

Firewall is active and enabled on system startup

- Désactiver UFW :

sudo ufw disable

Configurer les politiques par défaut

Pour sécuriser correctement votre système, configurez les politiques par défaut d’UFW. Utilisez les commandes ci‑dessous pour bloquer le trafic entrant et autoriser le trafic sortant :

- Refuser le trafic entrant (blocage) :

sudo ufw default deny incoming

- Autoriser le trafic sortant :

sudo ufw default allow outgoing

Cette configuration crée un environnement sécurisé en bloquant les accès inutiles tout en permettant la communication interne.

4. Vérifier le statut de UFW

Voir le statut et les règles de UFW

Pour vérifier le statut actuel d’UFW et examiner toutes les règles appliquées, exécutez :

sudo ufw status verbose

Exemple de sortie :

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

Cette sortie montre le statut actuel du pare‑feu, les détails de journalisation, les politiques par défaut et les règles appliquées.

5. Configurer les règles UFW

Règles essentielles recommandées

Dans le cadre des bonnes pratiques de sécurité de base, autorisez l’accès aux ports essentiels suivants :

- Autoriser HTTP (port 80) et HTTPS (port 443) :

sudo ufw allow 80/tcp sudo ufw allow 443/tcp

- Autoriser SSH (port 22) : Nécessaire pour un accès distant sécurisé.

sudo ufw allow 22/tcp

Contrôler l’accès depuis des adresses IP et réseaux spécifiques

- Autoriser l’accès SSH depuis une adresse IP spécifique :

sudo ufw allow from 192.168.1.100 to any port 22

- Autoriser l’accès depuis une plage réseau :

sudo ufw allow from 192.168.1.0/24

Cela permet un accès sécurisé depuis des IP ou réseaux de confiance tout en limitant les connexions inutiles.

6. Gestion des journaux UFW

Activer la journalisation et les niveaux de journal

La journalisation d’UFW aide à suivre les tentatives d’accès réussies et bloquées, vous permettant de détecter les activités suspectes. Les journaux sont stockés dans le répertoire /var/log.

- Activer la journalisation :

sudo ufw logging on

- Définir le niveau de journalisation (élevé recommandé) :

sudo ufw logging high

Visualisation des journaux

Pour surveiller les journaux en temps réel, utilisez :

sudo tail -f /var/log/syslog

Si des tentatives d’accès suspectes sont détectées, bloquez les adresses IP concernées pour améliorer la sécurité.

7. Outil GUI UFW : Introduction à Gufw

Installation et utilisation de Gufw

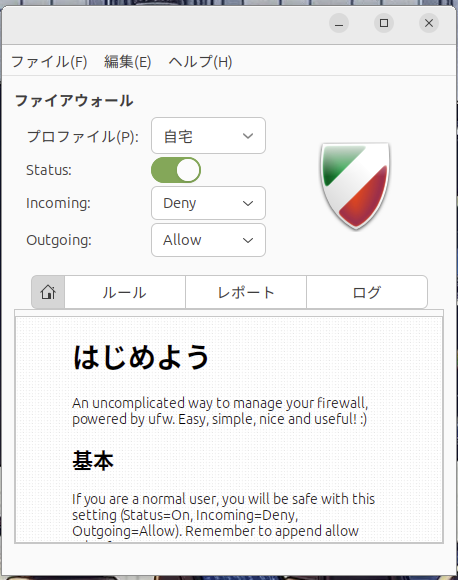

Pour les utilisateurs mal à l’aise avec les opérations en ligne de commande, Gufw — l’interface graphique pour UFW — est recommandé. Gufw permet une gestion intuitive des règles et la visualisation des journaux.

- Installer :

sudo apt install gufw

- Configurer les règles : Lancez Gufw et utilisez l’onglet « Règles » pour autoriser ou refuser des ports spécifiques. Par exemple, vous pouvez facilement autoriser HTTP, HTTPS et SSH depuis la liste « Préconfigurée ».

Image : Gufw

8. Dépannage

Problèmes courants et solutions

- UFW ne s’active pas :

- Réinitialisez les configurations avec

sudo ufw resetet reconfigurez le pare-feu.

- Des services spécifiques sont bloqués :

- Vérifiez que les ports requis sont autorisés. Ajoutez les ports manquants avec

sudo ufw allow.

- Gufw ne démarre pas :

- Réinstallez Gufw ou redémarrez le système pour résoudre les problèmes de démarrage.

9. Conclusion

Cet article a couvert tout, des bases d’UFW aux configurations recommandées et aux conseils de dépannage pour sécuriser les systèmes Ubuntu. En configurant correctement votre pare-feu et en examinant régulièrement les règles et les journaux, vous pouvez renforcer considérablement la sécurité du système.

L’importance de la maintenance régulière

Même après avoir configuré UFW, il est essentiel de revoir périodiquement les règles et les journaux afin d’identifier les activités suspectes. La sécurité est une responsabilité continue, et le maintien de votre pare-feu aide à garder votre système sûr. Considérez les points suivants :

- Mettre à jour les règles lors de l’ajout ou de la suppression de services : Chaque fois que vous installez de nouveaux services ou supprimez ceux qui ne sont pas utilisés, examinez vos règles de pare-feu et apportez les ajustements nécessaires.

- Surveiller les journaux régulièrement : Vérifiez les journaux UFW pour détecter des tentatives d’accès suspectes. Si certaines adresses IP déclenchent à plusieurs reprises des accès refusés, bloquez-les de manière proactive.

- Organiser les règles périodiquement : Avec le temps, des règles inutiles peuvent s’accumuler. Les nettoyer améliore la sécurité et simplifie la gestion.