1. Introduzione

L’importanza dei firewall in Ubuntu

Qualsiasi sistema connesso a Internet è esposto a potenziali rischi, inclusi accessi non autorizzati da fonti esterne. Un firewall è essenziale per proteggere il tuo sistema da tali minacce. Ubuntu include uno strumento firewall facile da usare chiamato UFW (Uncomplicated Firewall), che offre una forte sicurezza con operazioni semplici. Questo articolo spiega i passaggi necessari — dall’installazione e configurazione di UFW al controllo del suo stato e alla risoluzione dei problemi. Usa questa guida per configurare facilmente il tuo firewall e rafforzare la sicurezza del tuo sistema Ubuntu, anche se sei un principiante.

2. Strumento firewall di Ubuntu: cos’è UFW?

Panoramica e vantaggi di UFW

UFW, abbreviazione di “Uncomplicated Firewall”, consente agli utenti di configurare le impostazioni del firewall con comandi semplici. È progettato per Ubuntu e altri sistemi basati su Debian, rendendolo facile da usare anche per chi non ha familiarità con la riga di comando. Sebbene gli utenti avanzati possano preferire il firewall tradizionale iptables per configurazioni dettagliate, UFW semplifica il processo e permette una gestione efficiente della sicurezza senza complessità.

Principali vantaggi di UFW

- Comandi semplici : Gestisci le regole del firewall con comandi brevi e facili da ricordare — ideale per i principianti.

- Impostazioni predefinite sicure : Blocca il traffico in ingresso e consente il traffico in uscita per impostazione predefinita, rendendolo pronto all’uso immediatamente.

- Configurazione flessibile : Crea regole personalizzate per porte, indirizzi IP o intere reti.

3. Installazione e configurazione di UFW

Come installare UFW

UFW è solitamente preinstallato su Ubuntu. Se non è disponibile sul tuo sistema, installalo con i seguenti comandi:

sudo apt update

sudo apt install ufw

Attivare e disattivare UFW

Una volta attivato, UFW blocca tutto il traffico in ingresso per impostazione predefinita, mentre il traffico in uscita è consentito. Usa i comandi seguenti per attivare o disattivare UFW.

- Attiva UFW:

sudo ufw enable

Esempio di output:

Firewall is active and enabled on system startup

- Disattiva UFW:

sudo ufw disable

Configurazione delle politiche predefinite

Per proteggere correttamente il tuo sistema, configura le politiche predefinite di UFW. Usa i comandi seguenti per bloccare il traffico in ingresso e consentire quello in uscita:

- Rifiuta il traffico in ingresso (blocco):

sudo ufw default deny incoming

- Consenti il traffico in uscita:

sudo ufw default allow outgoing

Questa configurazione crea un ambiente sicuro bloccando gli accessi non necessari mentre permette la comunicazione interna.

4. Verifica dello stato di UFW

Visualizzare lo stato e le regole di UFW

Per controllare lo stato attuale di UFW e rivedere tutte le regole applicate, esegui:

sudo ufw status verbose

Esempio di output:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

Questo output mostra lo stato corrente del firewall, i dettagli di logging, le politiche predefinite e le regole applicate.

5. Configurazione delle regole di UFW

Regole essenziali consigliate

Come parte delle pratiche di sicurezza di base, consenti l’accesso alle seguenti porte essenziali:

- Consenti HTTP (porta 80) e HTTPS (porta 443):

sudo ufw allow 80/tcp sudo ufw allow 443/tcp

- Consenti SSH (porta 22) : Necessario per l’accesso remoto sicuro.

sudo ufw allow 22/tcp

Controllare l’accesso da indirizzi IP e reti specifiche

- Consenti l’accesso SSH da un indirizzo IP specifico:

sudo ufw allow from 192.168.1.100 to any port 22

- Consenti l’accesso da un intervallo di rete:

sudo ufw allow from 192.168.1.0/24

Ciò consente un accesso sicuro da IP o reti fidate, limitando le connessioni non necessarie.

6. Gestione dei log di UFW

Attivare la registrazione e i livelli di log

Il logging di UFW aiuta a tracciare i tentativi di accesso riusciti e bloccati, permettendoti di rilevare attività sospette. I log sono memorizzati nella directory /var/log.

- Abilita la registrazione:

sudo ufw logging on

- Imposta il livello di log (alto consigliato):

sudo ufw logging high

Visualizzazione dei Log

Per monitorare i log in tempo reale, usa:

sudo tail -f /var/log/syslog

Se vengono rilevati tentativi di accesso sospetti, blocca gli indirizzi IP correlati per migliorare la sicurezza.

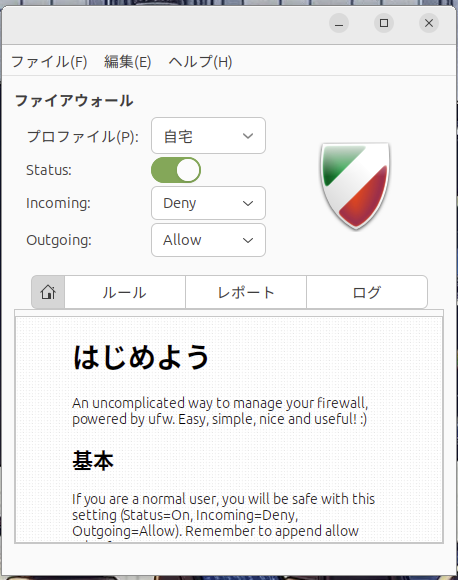

7. Strumento GUI per UFW: Introduzione a Gufw

Installazione e utilizzo di Gufw

Per gli utenti a disagio con le operazioni da riga di comando, Gufw — l’interfaccia grafica per UFW — è consigliato. Gufw consente una gestione intuitiva delle regole e la visualizzazione dei log.

- Installa:

sudo apt install gufw

- Configurazione delle regole : Avvia Gufw e utilizza la scheda “Regole” per consentire o negare porte specifiche. Ad esempio, puoi facilmente permettere HTTP, HTTPS e SSH dall’elenco “Preconfigurato”.

Image: Gufw

8. Risoluzione dei problemi

Problemi comuni e soluzioni

- UFW non si attiva :

- Reimposta le configurazioni usando

sudo ufw resete riconfigura il firewall.

- Servizi specifici sono bloccati :

- Verifica che le porte necessarie siano consentite. Aggiungi le porte mancanti usando

sudo ufw allow.

- Gufw non si avvia :

- Reinstalla Gufw o riavvia il sistema per risolvere i problemi di avvio.

9. Conclusione

Questo articolo ha coperto tutto, dalle basi di UFW alle configurazioni consigliate e ai consigli di risoluzione dei problemi per mettere in sicurezza i sistemi Ubuntu. Configurando correttamente il firewall e revisionando regolarmente regole e log, puoi rafforzare significativamente la sicurezza del sistema.

L’importanza della manutenzione regolare

Anche dopo aver configurato UFW, è essenziale rivedere periodicamente le regole e i log per identificare attività sospette. La sicurezza è una responsabilità continua, e mantenere il firewall aiuta a tenere il tuo sistema al sicuro. Considera i seguenti punti:

- Aggiorna le regole quando aggiungi o rimuovi servizi : Ogni volta che installi nuovi servizi o rimuovi quelli inutilizzati, rivedi le regole del firewall e apporta le necessarie modifiche.

- Monitora i log regolarmente : Controlla i log di UFW per tentativi di accesso sospetti. Se determinati indirizzi IP attivano ripetutamente accessi negati, bloccali proattivamente.

- Organizza le regole periodicamente : Col tempo, possono accumularsi regole non necessarie. Pulirle migliora la sicurezza e semplifica la gestione.