1. 소개

Ubuntu에서 방화벽의 중요성

인터넷에 연결된 모든 시스템은 외부 소스로부터의 무단 접근 등 잠재적인 위험에 노출됩니다. 방화벽은 이러한 위협으로부터 시스템을 보호하는 데 필수적입니다. Ubuntu에는 사용하기 쉬운 방화벽 도구인 UFW(Uncomplicated Firewall)가 기본으로 제공되며, 간단한 조작으로 강력한 보안을 제공합니다. 이 문서에서는 UFW를 설치하고 설정하는 단계부터 상태 확인 및 문제 해결까지 필요한 과정을 설명합니다. 초보자라도 이 가이드를 따라 방화벽을 손쉽게 구성하고 Ubuntu 시스템의 보안을 강화하세요.

2. Ubuntu 방화벽 도구: UFW란?

UFW 개요 및 장점

UFW는 “Uncomplicated Firewall”(간단한 방화벽)의 약자로, 직관적인 명령어만으로 방화벽 설정을 할 수 있게 해줍니다. Ubuntu 및 기타 Debian 기반 시스템을 위해 설계되어 명령줄에 익숙하지 않은 사용자도 쉽게 사용할 수 있습니다. 고급 사용자는 보다 세밀한 설정이 가능한 기존 iptables 방화벽을 선호할 수 있지만, UFW는 복잡함 없이 효율적인 보안 관리를 가능하게 합니다.

UFW의 주요 장점

- 간단한 명령어 : 짧고 기억하기 쉬운 명령어로 방화벽 규칙을 관리할 수 있어 초보자에게 적합합니다.

- 보안 기본값 : 기본적으로 들어오는 트래픽을 차단하고 나가는 트래픽을 허용하여 바로 사용할 수 있습니다.

- 유연한 설정 : 포트, IP 주소 또는 전체 네트워크에 대한 맞춤 규칙을 만들 수 있습니다.

3. UFW 설치 및 설정

UFW 설치 방법

UFW는 보통 Ubuntu에 사전 설치되어 있습니다. 시스템에 없을 경우 아래 명령어로 설치합니다.

sudo apt update

sudo apt install ufw

UFW 활성화 및 비활성화

UFW를 활성화하면 기본적으로 모든 들어오는 트래픽이 차단되고, 나가는 트래픽은 허용됩니다. 아래 명령어를 사용해 UFW를 활성화하거나 비활성화할 수 있습니다.

- UFW 활성화:

sudo ufw enable

예시 출력:

Firewall is active and enabled on system startup

- UFW 비활성화:

sudo ufw disable

기본 정책 설정

시스템을 올바르게 보호하려면 UFW의 기본 정책을 설정해야 합니다. 아래 명령어를 사용해 들어오는 트래픽은 차단하고 나가는 트래픽은 허용합니다:

- 들어오는 트래픽 차단 (block):

sudo ufw default deny incoming

- 나가는 트래픽 허용:

sudo ufw default allow outgoing

이 설정은 불필요한 접근을 차단하고 내부 통신은 허용함으로써 안전한 환경을 만듭니다.

4. UFW 상태 확인

UFW 상태 및 규칙 보기

현재 UFW 상태와 적용된 모든 규칙을 확인하려면 다음을 실행합니다:

sudo ufw status verbose

예시 출력:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

이 출력은 현재 방화벽 상태, 로깅 상세 정보, 기본 정책 및 적용된 규칙을 보여줍니다.

5. UFW 규칙 설정

권장 필수 규칙

기본 보안 관행의 일환으로 다음 필수 포트에 대한 접근을 허용합니다:

- HTTP(포트 80) 및 HTTPS(포트 443) 허용:

sudo ufw allow 80/tcp sudo ufw allow 443/tcp

- SSH(포트 22) 허용 : 원격 보안 접속에 필요합니다.

sudo ufw allow 22/tcp

특정 IP 주소 및 네트워크에 대한 접근 제어

- 특정 IP 주소에서 SSH 접근 허용:

sudo ufw allow from 192.168.1.100 to any port 22

- 네트워크 범위에서 접근 허용:

sudo ufw allow from 192.168.1.0/24

이를 통해 신뢰할 수 있는 IP 또는 네트워크에서만 안전하게 접근하도록 하고, 불필요한 연결은 제한합니다.

6. UFW 로그 관리

로깅 및 로그 레벨 활성화

UFW 로깅은 성공적인 접근 시도와 차단된 시도를 기록하여 의심스러운 활동을 감지하는 데 도움을 줍니다. 로그는 /var/log 디렉터리에 저장됩니다.

- 로깅 활성화:

sudo ufw logging on

- 로그 레벨 설정 (높게 권장):

sudo ufw logging high

로그 보기

실시간으로 로그를 모니터링하려면 다음을 사용하세요:

sudo tail -f /var/log/syslog

의심스러운 접근 시도가 감지되면 관련 IP 주소를 차단하여 보안을 강화하십시오.

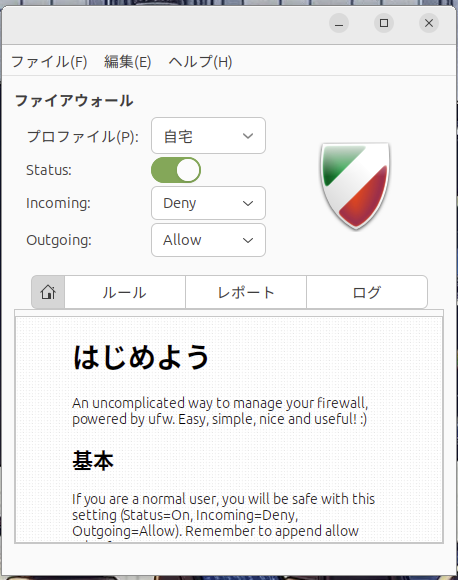

7. UFW GUI 도구: Gufw 소개

Gufw 설치 및 사용

명령줄 작업에 익숙하지 않은 사용자를 위해, UFW의 그래픽 인터페이스인 Gufw를 권장합니다. Gufw는 직관적인 규칙 관리와 로그 보기 기능을 제공합니다.

- 설치:

sudo apt install gufw

- 규칙 구성 : Gufw를 실행하고 “Rules” 탭을 사용하여 특정 포트를 허용하거나 차단합니다. 예를 들어, “Preconfigured” 목록에서 HTTP, HTTPS, SSH를 쉽게 허용할 수 있습니다.

이미지: Gufw

8. 문제 해결

일반적인 문제 및 해결책

- UFW가 활성화되지 않음 :

sudo ufw reset명령으로 설정을 초기화하고 방화벽을 다시 구성하십시오.

- 특정 서비스가 차단됨 :

- 필요한 포트가 허용되었는지 확인하십시오. 누락된 포트는

sudo ufw allow로 추가합니다.

- Gufw가 시작되지 않음 :

- Gufw를 재설치하거나 시스템을 재시작하여 시작 문제를 해결하십시오.

9. 결론

이 문서는 UFW 기본부터 권장 설정 및 Ubuntu 시스템 보안을 위한 문제 해결 팁까지 모두 다룹니다. 방화벽을 올바르게 구성하고 규칙과 로그를 정기적으로 검토함으로써 시스템 보안을 크게 강화할 수 있습니다.

정기적인 유지 관리의 중요성

UFW를 구성한 후에도 정기적으로 규칙과 로그를 검토하여 의심스러운 활동을 식별하는 것이 중요합니다. 보안은 지속적인 책임이며 방화벽을 유지 관리하면 시스템을 안전하게 유지할 수 있습니다. 다음 사항을 고려하십시오:

- 서비스를 추가하거나 제거할 때 규칙 업데이트 : 새로운 서비스를 설치하거나 사용하지 않는 서비스를 제거할 때마다 방화벽 규칙을 검토하고 필요한 조정을 수행하십시오.

- 로그를 정기적으로 모니터링 : 의심스러운 접근 시도를 위해 UFW 로그를 확인하십시오. 특정 IP 주소가 반복적으로 차단된 접근을 시도하면 사전에 차단하십시오.

- 규칙을 주기적으로 정리 : 시간이 지나면서 불필요한 규칙이 쌓일 수 있습니다. 이를 정리하면 보안이 향상되고 관리가 간소화됩니다.